NHỮNG KỸ THUẬT TẤT CÔNG NGƯỜI DÙNG TẠI QUÁN COFFEE – KỸ THUẬT ARP SPOOFING

ARP LÀ GÌ ( Address Resolution Protocol )

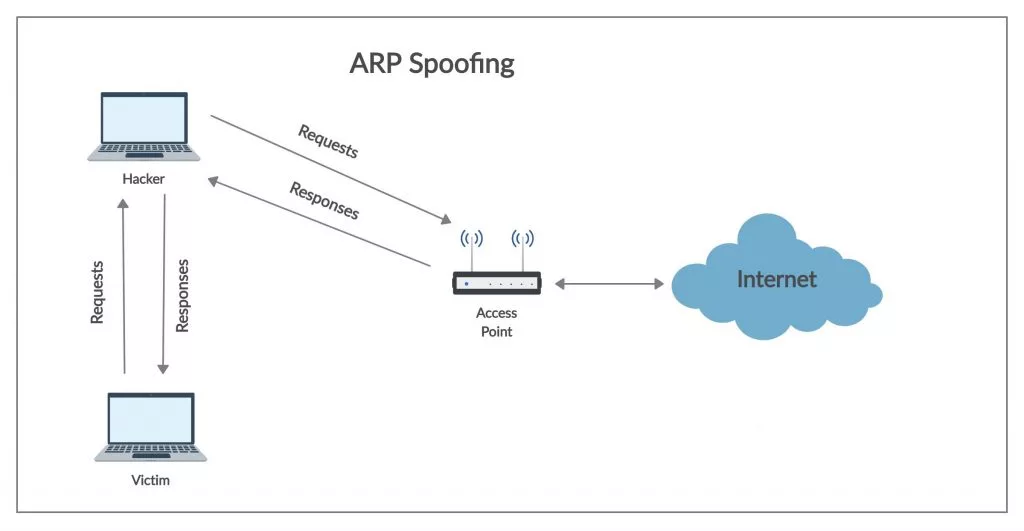

Hầu hết các chương trình ứng dụng máy tính sử dụng logical address (địa chỉ IP) để gửi và nhận tin nhắn, tuy nhiên việc giao tiếp thực tế xảy ra qua địa chỉ vật lý (địa chỉ MAC) tức là từ lớp 2 của mô hình OSI. Vì vậy, nhiệm vụ của chúng là lấy địa chỉ MAC đích giúp giao tiếp với các thiết bị khác. Ảnh dưới đây là ARP, chức năng của nó là chuyển địa chỉ IP sang địa chỉ vật lý (MAC).

Cuộc tấn công sẽ diễn ra như sau:

1. Kẻ tấn công phải có quyền truy cập vào mạng. Chúng quét mạng để xác định địa chỉ IP của ít nhất hai thiết bị — giả sử đây là một máy trạm và một bộ định tuyến.

2. Kẻ tấn công sử dụng một công cụ giả mạo, chẳng hạn như Arp spoofing hoặc Driftnet, để gửi phản hồi ARP giả mạo.

3. Các phản hồi giả mạo thông báo rằng địa chỉ MAC chính xác cho cả hai địa chỉ IP, thuộc bộ định tuyến và máy trạm (workstation), là địa chỉ MAC của kẻ tấn công. Điều này đánh lừa cả bộ định tuyến và máy trạm kết nối với máy của kẻ tấn công, thay vì kết nối với nhau.

4. Hai thiết bị cập nhật các mục bộ nhớ cache ARP của chúng và từ thời điểm đó trở đi, giao tiếp với kẻ tấn công thay vì trực tiếp với nhau.

5. Kẻ tấn công hiện đang bí mật đứng giữa mọi liên lạc.

Kẻ tấn công ARP spoofing giả vờ là cả hai bên tham gia của một kết nối mạng. Khi kẻ tấn công giả mạo ARP, chúng có thể:

Tiếp tục định tuyến thông tin liên lạc như hiện tại, kẻ tấn công có thể đánh hơi (sniffing) các gói tin và đánh cắp dữ liệu, ngoại trừ trường hợp gói tin được truyền qua một kênh được mã hóa như HTTPS.

Thực hiện chiếm quyền điều khiển session, nếu kẻ tấn công có được session ID, chúng có thể có quyền truy cập vào tài khoản mà người dùng hiện đang đăng nhập.

Thay đổi giao tiếp – ví dụ: đẩy một file có chứa virus lạ hoặc trang web độc hại đến máy tính.

Tấn công DDoS – những kẻ tấn công có thể cung cấp địa chỉ MAC của server mà chúng muốn tấn công bằng DDoS, thay vì máy của chính chúng. Nếu làm điều này cho một số lượng lớn IP, server mục tiêu sẽ bị tấn công bởi lưu lượng truy cập.

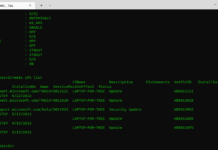

Cách xem ARP cache trên windows

Vào cmd và gõ từ khóa: arp -a

Chuẩn bị

Máy hacker: Kali linux

Victim: Windows

File login spoofing ( http://demo.techsecurity.asia ) Liên hệ Admin

Sơ đồ tấn công.

Hacker sẽ sử dụng kĩ thuật network scanning để quét tất cả các thiết bị trong mạng và sử dụng kĩ thuật enumeration để liệt kê danh sách địa chỉ ip và MAC của tất cả các thiết bị trong mạng

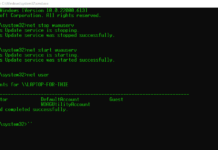

Đầu tiên bạn phải logon user bằng root ( quyền cao nhất kali ) tại đây. Sau khi vào được quyền root, Thực hiện lệnh cài đặt ettercap như sau:

apt install ettercap-graphical

Ở đây tôi sẽ sử dụng công cụ ETTERCAP với GUI

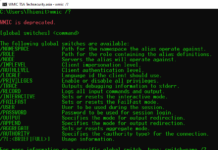

Bước 1. Trên giao diện Kali, Mở Command Line, gõ lệnh SU và nhập passwd, tiếp theo gõ lệnh ettercap -G.

Chọn tick như hình để hiển thị thêm tính năng, chú ý các chức năng như hình.

Ở đây sẽ hiển thị quá trình Starting Unified sniffing

Bước 2. Chọn 3 chấm và chọn Scan for hosts.

Kết quả là scan được 4 host added to the hosts list…

Bước 3. Chọn hosts list đề hiển thị danh sách host được rà soát

Bước 4. Chọn nút PAUSE để tạm ngưng quá trình starting.

IP máy victim: 192.168.157.128

IP Route: 192.168.157.2

Add to Target 1 cho IP máy victim:

Add to Target 2 cho Route:

Như hình ( khoanh vuông màu xanh lá )

Bước 5. Chọn ARP poisoning

Chọn ok để Sniff remote connections.

Bước 6. Tick vào nút START để bắt đầu start Unified sniffing

Bước 7. Bật Wireshark lên như hình

Bước 8. Bật Wireshark bằng cách chọn nút màu xanh dương như hình

Bước 9. Xem IP trên máy Hacker: ifconfig, hiển thị port ether và MAC

Bước 10. Xem IP Route, gõ lệnh sudo apt install traceroute

traceroute 8.8.8.8 ( hiển thị IP Route 192.168.157.2 )

Bước 11. Trên máy victim: ipconfig /all

Bước 12. Vào website test: ( http://demo.techsecurity.asia ) như hình. nhập thông tin bất kì

Bước 13. PAUSE Wireshark, dùng lệnh http để tìm kiếm thông tin thông qua POST /Login.php

Bước 14. Chọn dòng Hypertext Transfer Protocol. hiển thị mật khẩu

Bước 15. Kiểm chứng website hoạt động bình thường, nhập thông tin:

username: demo

passwd: demo

KẾT LUẬN:

Tới đây thì các bạn cũng hình dung được cách mà Hacker họ tấn công nạn nhân bằng kỹ thuật ARP Spoofing như thế nào rồi phải không ?. Như các bạn cũng biết, nếu không biết cách phòng chống và ngăn chặn kịp thời trước khi mình bị hacker tấn công thì hậu quả sẽ như thế nào.

Thứ 1. Money scam: Lừa đảo bằng hình thức vay tiền, tín dụng, tín chấp, mua đồ cá nhân, hoặc lừa đảo các con mồi hay nhắn tin, gọi điện nạn nhân.

Thứ 2. Friend scam: Lừa đảo bạn bè những câu thả thính, treo chọc, mượn tiện học thêm, mượn số tiền lớn mà không trả. nạn nhân phải gánh còng lưng mà trả nợ.

Thứ 3. Infomation icome: Tiết lộ thông tin cá nhân như Tài khoản và mật khẩu, thông tin riêng tư, hình ảnh nhậy cảm…

Bạn đừng lo, bài viết này sẽ hướng dẫn các bạn những cách phòng chống và ngăn chặn hacker khi tấn công chúng ta trước khi mà hacker ra tay, từ đó chúng ta sẽ không còn bị đánh sập những trang bị lộ thông tin như Facebook, youtube, gmail…

Cách phòng chống hacker tấn công quán cà phê – Kỹ thuật ARP Spoofing

NHỮNG KỸ THUẬT TẤT CÔNG NGƯỜI DÙNG TẠI QUÁN COFFEE – KỸ THUẬT ARP SPOOFING